Heute trug sich eine arge Geschichte zu, die einer Erklärung bedarf! Unser anerkannter und unerreichter SEO gab zu bedenken, dass alle Links von einer Google-Abfrage nach dem Schema: site:www…..at als Resultat auf eine komische, schwarze Seite die wie ein Blog aussieht führen würden. Diese würden als Thema die Sucheanfrage also „site:www…at“ haben und Links zu grenzwertigen Versicherungen enthalten.

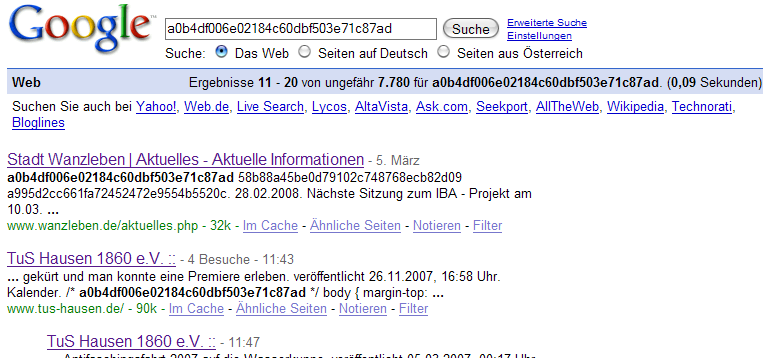

Eine Suche nach der Zeichenkette: „a0b4df006e02184c60dbf503e71c87ad“ bei Google bringt Seiten ans Licht, bei denen dieser Trojaner aktiv ist oder war. (Test!) Das sind so einige:

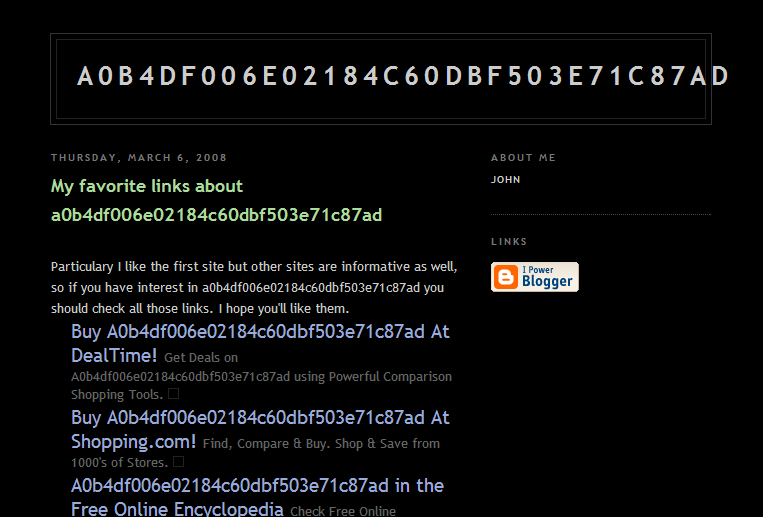

Das Ergebnis, wenn man auf so einen Link klickt ist dann:

Leider war ich selbst betroffen und musste handeln Wie kann man dem beikommen und woher kommt das Ungemach?Ursachen

Es scheint, als wäre ein Lücke in einem selbst geschriebenen oder einer entsprechend unsicher prgrammierten Anwendung schuld. Die Theorie lautet:

Wenn man eine Datei pic.jpg in einem Formular hoch laden kann, die dann unter /images/pic.jpg erscheint, dann kann wohl auch eine Datei virus.php dahin hoch laden. Wenn im Verzeichnis /images/ die Ausführung von PHP erlaubt ist, läuft das böse Script dort dann mit den entsprechenden Rechten. Ohne Beschränkung derselben kann dieses Script alles tun und lassen was es will. Auch ein weiteres Script wie admin.php laden und an beliebiger Stelle ablegen. Dieses kann das als Dateimanager in PHP Dateien manipulieren und löschen. Der TR/Redirector.E manipiliert alle .htaccess, *.css und auch HTML-Dateien.

Der schadhafte Code ist jeweils durch viele Leerzeilen und durch viele Tab-Zeichen in der befallenen Datei versteckt, ohne Anzeige von Satzzeichen oder Steuerzeichen bemerkt man nur, dass scheinbar viele leere Zeilen anhängen. Doch weit unten und weit rechts erscheint der Schadcode. Dieser it auch verschlüsselt und wird erst per Javascript entschlüsselt.

Auswirkung

Der Trojaner „TR/Redirector.E“ hängt an Stylesheets eine Regel für den body an, die nach dem Laden ein Javascript „check.js“ ausführt. Dieses prüft, ob der Besucher über eine Suchmaschine bekommen ist. Ist dem so, manipuliert er die ganze Seite und zeigt eine schwarze Blog-Simulation an, die Links zu suspekten Versicherungen beinhaltet. Der Inhalt der Seite ist teilweise dynamisch auf den Suchbegriff abgestimmt. So wird Traffic von Suchmaschinen gestohlen und gleichzeitig dem Author der Seite erschwert, den Angriff zu bemerken. Dieser wird ja selten über Suchergebnisse auf seine Seite kommen, meist durch Bookmarks oder direkte Eingabe.

Der Trojaner manipuluert außerdem .htaccess-Dateien und fügt dort Regeln an, die bei einem Besucher von einer Suchmaschine auf dem Spam umleiten. Weiterhin werden an HTML-Dateien iFrames angehangen die die gleiche Funktion ausführen.

Behebung

Als erstes sollte man alle Daten löschen und durch Backups ersetzen. Sofern diese vorhanden sind. Sonst muss man wohl oder übel alle Dateien nach dem String „a0b4df006e02184c60dbf503e71c87ad“ durchsuchen und dort den Schadcode entfernen. Weiterhin suche man in seinem Dateien nach der Datei check.js und den dummy.htm. Diese und die weiteren irgendwo im Pfad abgelegten Dateien gehören gelöscht.

Viel wichtiger als die Sympthome zu entfernen ist es, die anfällige und unsichere PHP-Anwendung zu finden und zu sichern. Ohne dem, wird der Trojaner nach einigen Tagen wieder kommen.

Schreibe einen Kommentar